随着网络技术的不断普及与发展,企业对外提供服务的WEB应用越来越多,其遭受的各种最新的WEB应用攻击也越来越多。

H3C SecPath Web应用防火墙(以下简称H3C SecPath WAF)是一款专业的Web应用安全防护产品,适用于PCI-DSS、等级保护、企业内控等信息安全规范。H3C SecPath WAF专注于第七层防护,采用最为先进的双引擎技术(用户行为异常检测引擎、透明代理检测引擎)实现各类SQL注入、跨站、挂马、扫描器扫描、敏感信息泄露、盗链行为等攻击防护,并有效防护0day攻击,支持网页防篡改。同时,H3C SecPath WAF支持Web应用加速,支持在透明代理部署模式下的HA/Bypass,便于部署配置以及维护。此外,H3C SecPath WAF支持透明代理模式、旁路监听模式、反向代理模式、网关模式等多种部署模式。

H3C SecPath WAF产品包括W2001、W2005、W2010、W2020、W1020-D、W2040、W1040-D、W2080、W2200、W1200-D十个型号,广泛适用于“金融、运营商、政府、公安、教育、能源、税务、工商、社保、卫生、电子商务”等所有涉及Web应用的各个行业。部署H3C SecPath WAF产品,可以帮助用户解决目前所面临的各类网站安全问题。

W2020/W1020-D

产品特点

双引擎架构

![]() 白名单规则检测引擎(WebWPDE),快速识别0day攻击,提供最佳安全防护。

白名单规则检测引擎(WebWPDE),快速识别0day攻击,提供最佳安全防护。

![]() 黑名单规则库引擎(WebBPDE)基于透明代理架构(TPE)实现HTTP协议完整还原,基于多点特征检测技术,能解析多种编码、多HTTP字段隐藏攻击、中文字符、大小写攻击、字符截断攻击等攻击方式,从根源上避免绕过及穿透攻击。

黑名单规则库引擎(WebBPDE)基于透明代理架构(TPE)实现HTTP协议完整还原,基于多点特征检测技术,能解析多种编码、多HTTP字段隐藏攻击、中文字符、大小写攻击、字符截断攻击等攻击方式,从根源上避免绕过及穿透攻击。

细粒度检测算法

![]() 精确识别OWASP Top 10等各种web通用攻击;

精确识别OWASP Top 10等各种web通用攻击;

![]() 国内覆盖面最广的内容管理系统(CMS)0day防护策略,有效防护第三方CMS漏洞;

国内覆盖面最广的内容管理系统(CMS)0day防护策略,有效防护第三方CMS漏洞;

![]() 独创的访问集中度和HTTP协议细粒度检测算法,有效应对了应用层CC攻击对业务的冲击。

独创的访问集中度和HTTP协议细粒度检测算法,有效应对了应用层CC攻击对业务的冲击。

纵深业务安全

![]() 启用智能防护锁缓解黑客持续化攻击;

启用智能防护锁缓解黑客持续化攻击;

![]() 基于URL粒度的安全规则实现WEB资源的差异化防护;

基于URL粒度的安全规则实现WEB资源的差异化防护;

![]() 基于透明代理架构,可完整识别HTTP协议框架,灵活定制各种复杂WEB防护特定策略;

基于透明代理架构,可完整识别HTTP协议框架,灵活定制各种复杂WEB防护特定策略;

![]() 有效应对爬虫对商业数据的抓取行为。

有效应对爬虫对商业数据的抓取行为。

部署灵活运维简单

![]() 灵活多变的部署模式,可适应各种网络环境;

灵活多变的部署模式,可适应各种网络环境;

![]() 站点服务自动发现,真正即插即用;

站点服务自动发现,真正即插即用;

![]() 策略自学习,自动调整成最符合您业务的专属策略;

策略自学习,自动调整成最符合您业务的专属策略;

![]() 自动生成多维度报表,展现您最需关注的威胁;

自动生成多维度报表,展现您最需关注的威胁;

![]() 规则库实时更新,有效应对新型WEB攻击。

规则库实时更新,有效应对新型WEB攻击。

产品规格

表1-1 H3C SecPath WAF产品规格

|

属性 |

W2001/W2005/W2010 |

W2020/W1020-D |

W2040/W1040-D |

W2080 |

W2200/W1200-D |

|

接口 |

2个管理口 4个千兆电口 |

2个管理口 4个千兆电口 4个千兆光口 |

2个管理口 12个千兆电口 12个千兆光口 |

2个管理口 12个千兆电口 4个千兆光口 2个万兆光口 |

2个管理口 4个千兆电口 4个千兆光口 2个万兆光口 |

|

电源配置 |

单电源 |

双电 |

双电 |

双电 |

双电 |

|

环境 |

环境温度:5~40℃(41~104°F) 环境湿度:20~90%RH |

||||

|

部署模式 |

透明代理模式、反向代理模式、旁路监控模式、路由模式、透明桥模式 |

||||

|

防护功能 |

注入攻击防护 |

SQL注入攻击、代码注入攻击、命令注入攻击等 |

|||

|

跨站脚本攻击防护 |

跨站脚本攻击、IE8的跨站攻击、CSRF跨站请求伪造攻击 |

||||

|

恶意软件防护 |

Webshell后门 |

||||

|

扫描工具防护 |

WAF能自动识别扫描器的扫描行为,并智能阻断如Nikto、Paros proxy、WebScarab、WebInspect、Whisker、libwhisker、Burpsuite、Wikto、Pangolin、Watchfire AppScan 、N-Stealth、Acunetix Web Vulnerability Scanner 等多种扫描器的扫描行为 |

||||

|

爬虫攻击防护 |

恶意网络爬虫抓取、Baidu、Google、Yahoo等常见爬虫抓取 |

||||

|

第三方组件漏洞防护 |

Apache Struts2漏洞、Kuwebs、phpcms、TRS WCM、JBR-CMS、DeDeCMS内容管理系统漏洞、Bash漏洞、Nginx、IIS、Tomcat等WEB服务器漏洞 |

||||

|

HTTP协议规范性检查 |

协议违规、报头缺失、HTTP方法限制、畸形请求、文件限制、头部长度限制 |

||||

|

CC攻击防护 |

多种算法检测:指定URL访问速率和指定URL访问集中度检测 多种条件匹配:可基于URL、请求头字段、目标IP、请求方法等多种组合条件进行检测 |

||||

|

防敏感词提交 |

防止提交政冶敏感、违反法规相关的言论信息,保障网站的内容健康呈现 |

||||

|

防盗链 |

支持多种盗链识别算法能有效解决单一来源盗链、分布式盗链、网站数据恶意采集等信息盗取行为,从而确保网站的资源只能通过本站才能访问 |

||||

|

静态页面防篡改 |

支持对html、txt、jpg、doc等静态文件进行篡改监控与恢复 支持学习、防护、仅检测、定时等多种运行模式 支持原始文件和篡改文件下载 |

||||

|

Cookie安全 |

支持Cookie自学习、支持Cookie防篡改、防劫持、支持Httponly |

||||

|

编码识别 |

URL编码、Base64编码、HTML编码、16进制编码 |

||||

|

规则库更新 |

规则库支持云端在线更新,确保WAF能够针对新型的、突发型的Web攻击进行防护 支持规则包上传离线更新 |

||||

|

防御动作 |

针对触发安全规则的行为进行阻断并发出告警页面 告警页面支持重定向至其它URL 能将攻击者列入网络黑名单进行网络阻断该IP的访问 对攻击报文丢弃 仅对攻击告警不阻断 能将攻击者列入网络黑名单进行网络阻断该IP的访问 |

||||

|

自学习建模 |

支持网站自学习建模功能,能通过自学习形成网站URL树 通过自学习能生成安全防护策略 通过自学习能发现参数的名称、类型、匹配频率 |

||||

|

WEB访问行为合规 |

支持对访问流程的校验 发现访问违反合规的直接被拦截并产生告警日志 |

||||

|

服务器隐藏 |

支持服务器信息隐藏 可配置删除服务器响应头信息 |

||||

|

自定义规则 |

支持对HTTP请求中URI、HOST、参数、参数名、请求头、Cookie、版本号、方法和请求体及HTTP响应的响应体等条件进行自定义正则 支持多种组合条件 |

||||

|

访问控制 |

支持对客户端IP放行或阻断 |

||||

|

应用交付 |

页面缓存 |

支持html、txt、jpg、doc等静态文件缓存 支持缓存老化时间 |

|||

|

压缩 |

支持响应内容gzip算法压缩 支持对压缩的响应内容识别 |

||||

|

日志报表 |

日志 |

应用防护日志、网络防护日志、CC防护日志、访问审计日志、防篡改日志、操作日志、系统日志、升级日志 |

|||

|

报表 |

支持攻击事件、告警等级、被攻击服务器IP、攻击者IP、攻击入口等不同报表模板 支持组合报表 支持定时报表,并发送到邮箱 支持报表导出为Word、pdf、html等多种格式 |

||||

|

高可靠性 |

支持全透明集群模式、主备模式 支持硬件BYPASS、软件BYPASS |

||||

|

SSL透明代理 |

支持HTTPS服务器的防护,可支持第三方认证机构颁发的证书链,实现HTTPS应用系统的防御 部署在SSL网关后面,能够解析到真实的访问者IP,并能对真实的IP进行防护和阻断 |

||||

|

告警 |

支持Syslog、手机短信、邮件等多种告警方式 |

||||

|

安全审计 |

请求信息 |

能记录攻击事件的HTTP请求头信息,含请求的URL、UserAgent、POST内容,cookie等所有的请求头内容 |

|||

|

响应信息 |

能记录服务器响应头信息,服务器响应内容 |

||||

|

设备管理 |

监控管理 |

通过Console口进行本地配置 设备管理采用管理员与审计员分离 操作界面支持全中文 支持设备自身状态查看:系统负载、业务流量、接口状态等信息,并可查看历史数据 支持系统升级 |

|||

|

支持Web方式进行远程配置管理 |

|||||

组网应用

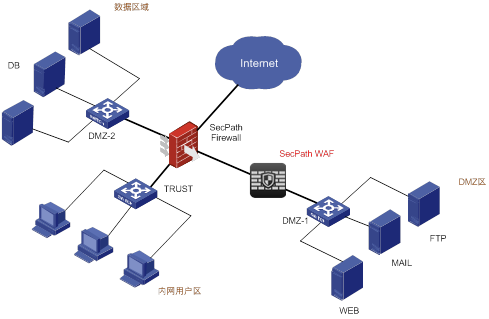

企业级DMZ应用防护解决方案

SecPath WAF设备以透明方式接入企业网、教育网等网络的DMZ区域,对访问WEB服务器的流量进行检测和分析,可防范各种来自外部的注入、XSS、Webshell等WEB攻击,能够有效的保障关键业务,且不影响现有网络拓扑。

SecPath WAF在DMZ区域中部署示意图

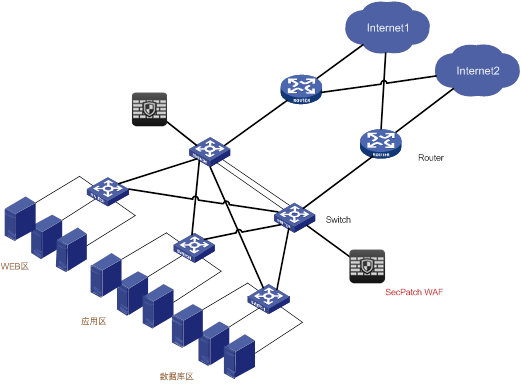

数据中心解决方案

将设备以旁路牵引方式部署在数据中心交换机上,通过路由器启用策略路由方式将访问WEB区的流量下一跳指向到WAF上,可防范来自外部对于WEB区发起的攻击。一般来说,旁路部署模式多用于数据中心或运营商。下图是H3C SecPath WAF在运营商网络分布式旁挂的典型组网。

SecPath WAF在数据中心中的部署示意图